IT業務でSMBプロトコルに関連するエラーやセキュリティ警告に遭遇した初心者の方は、多くの問題を抱えているでしょう。特に業務で「SMB」という用語に遭遇したが意味が分からず、理解する必要が生じたという方からは「SMBって何の略で、どんな役割があるのか全然分からない」「ネットワーク管理者からSMBのセキュリティ対策をするように言われたけれど、何から始めればいいのか分からない」といった声をよく聞きます。

これらの悩みは決して珍しいものではありません。SMBは日常的にファイル共有で使われているプロトコルですが、その仕組みやセキュリティリスクについて詳しく学ぶ機会は少ないからです。

そこで最も効果的な解決策は、SMBプロトコルの基本概念、仕組み、セキュリティリスク、対策方法を体系的に解説した初心者向けの記事を読むことでしょう。基礎から順序立てて学習することで、SMBに関する理解を深められます。

SMBとは

SMBプロトコルの役割と目的

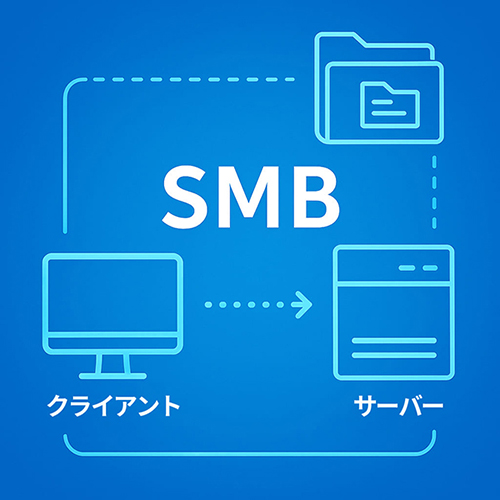

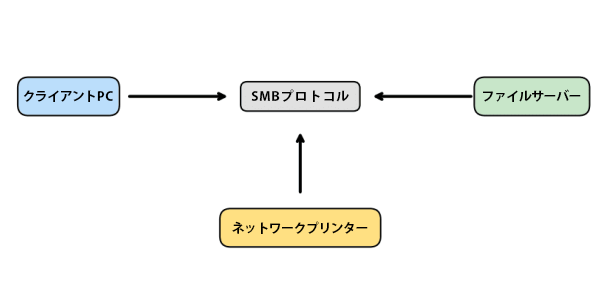

SMBプロトコルの根本的な目的は、ネットワーク上の複数のコンピュータ間でリソースを効率的に共有することです。具体的には、ファイルアクセス、プリンタ共有、そしてアプリケーション間通信という3つの重要な役割を担っています。

最も基本的な役割として、SMBはファイルとフォルダの共有を可能にします。例えば、営業部のAさんが作成した資料を、経理部のBさんが直接アクセスして閲覧・編集できるのは、SMBプロトコルがファイル転送と権限管理を行っているからです。このとき、クライアントコンピュータからサーバー上のファイルを操作する際、まるでローカルディスクにあるファイルのように扱えるのも、SMBの*透明性*という特徴によるものでしょう。

さらに、SMBはプリンタやその他の周辺機器の共有も管理します。オフィス内で1台のプリンタを複数のパソコンから使用できるのは、SMBがプリンタへのアクセス要求を適切に処理し、印刷ジョブをキューイングしているためです。

加えて、SMBはアプリケーション間の通信基盤としても機能しています。データベースアプリケーションがネットワーク上の別のサーバーにあるファイルにアクセスする場合や、業務システムが共有フォルダ内のデータを参照する際に、SMBプロトコルが通信の橋渡しを行います。

これらの機能により、SMBプロトコルは現代のビジネス環境において不可欠なネットワークインフラとして位置づけられており、効率的な情報共有とコラボレーションを実現する基盤技術となっています。

SMBが使われる場面

SMBプロトコルは、現代のビジネス環境から個人利用まで幅広い場面で活用されています。最も身近な例として、オフィス内でのファイル共有が挙げられるでしょう。

企業のオフィス環境では、SMBは日常業務の中核を担っています。営業チームが顧客データベースにアクセスしたり、経理部門が共有フォルダ内の請求書ファイルを処理したりする際、SMBプロトコルが背後で動作しています。また、会議資料の共有や、部署間でのドキュメント受け渡しも、SMBを通じて*シームレス*に行われているのです。

家庭やSOHO環境でも、SMBの活用は広がっています。例えば、リビングのパソコンで撮影した家族写真を、寝室のノートパソコンから閲覧する場合や、NAS(Network Attached Storage)デバイスを使用してメディアファイルを複数の機器で共有する際にSMBが使われています。

さらに、プリンタ共有の場面では、SMBの重要性が際立ちます。オフィス内の高性能プリンタ1台を、部署内の全メンバーが使用できるのは、SMBがプリンタリソースへのアクセスを管理しているからです。

クラウドサービスとの連携においても、SMBプロトコルは重要な役割を果たしています。Microsoft 365やAzure File Storageなどのクラウドストレージサービスでは、SMBプロトコルを使用してオンプレミス環境からクラウド上のファイルにアクセスできるよう設計されています。

これらの多様な利用場面において、SMBプロトコルは透明性と利便性を提供し、ユーザーがネットワーク上のリソースをローカルファイルと同様に扱えるようにしています。ただし、各場面に応じた適切なセキュリティ設定が必要になってくることも覚えておきましょう。

SMBの仕組みと動作原理

SMBプロトコルがファイル共有を実現する仕組みは、クライアントとサーバー間のやり取りによって成り立っています。ユーザーがネットワーク上の共有フォルダにアクセスするとき、クライアント側のパソコンがSMBプロトコルを使ってサーバーに接続要求を送信し、認証や権限確認を経てファイルの読み書きが可能になるという流れです。

この動作原理では、リクエストとレスポンスの形式でデータのやり取りが行われ、セッション管理や暗号化機能も含まれています。それでは詳しく説明していきますね。

ファイル共有が行われる流れ

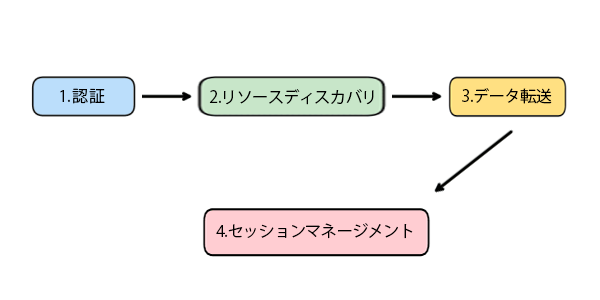

SMBプロトコルによるファイル共有は、段階的なプロセスを経て実行されます。まず最初に、クライアントパソコンがサーバーに対して接続要求を送信し、TCP接続を確立します。この時点では、まだファイルにはアクセスできません。

次の段階では認証プロセスが実行されます。クライアントは自身の認証情報(ユーザー名とパスワード)をサーバーに送信し、サーバー側でアカウントの有効性と権限を確認します。認証が成功すると、セッションが確立されて通信が開始される仕組みです。

認証完了後、実際のファイル操作が始まります。具体的な流れは以下のようになります。

- ファイル要求 → クライアントが特定のファイルやフォルダへのアクセスを要求

- 権限チェック → サーバーがアクセス権限を確認し、読み取り・書き込み権限を判定

- データ転送 → 権限が確認されたファイルのデータが実際に送受信される

- セッション維持 → 継続的な通信のためにセッション状態を管理

この一連の流れでは、パケット単位でのデータ送受信が行われており、大きなファイルの場合は複数のパケットに分割されて転送されます。また、エラー処理機能も組み込まれているため、通信中に問題が発生した場合は自動的に再送信や復旧処理が実行されるでしょう。

最終的に、ファイル操作が完了するとセッションは適切に終了され、次回のアクセス時には再び同じプロセスが繰り返される仕組みになっています。

クライアントとサーバーの関係

- 主導権 → クライアントが常に通信の開始と要求を主導する立場

- リソース管理 → サーバーがファイルシステムや権限設定を一元管理

- 負荷分散 → 複数のクライアントからの同時アクセスをサーバーが効率的に処理

- 状態管理 → セッション情報をサーバー側で保持し、継続的な通信を可能にする

SMBのバージョンによる違い

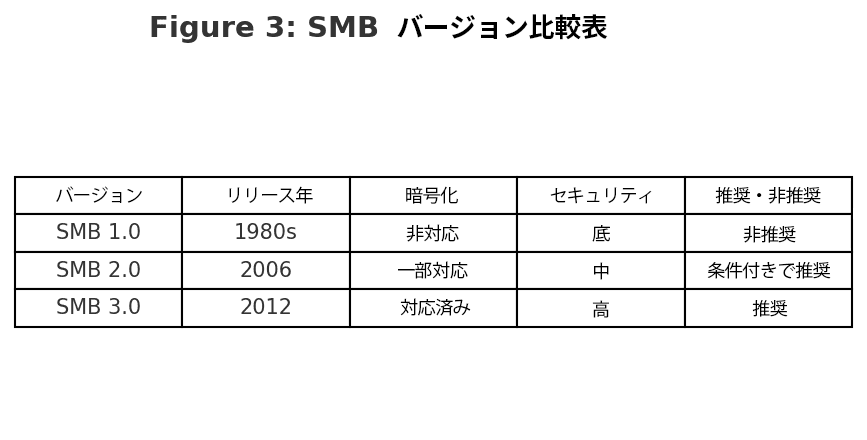

SMBは長い歴史があり、バージョンごとに性能やセキュリティが大きく変わります。

| バージョン | 特徴 | セキュリティ | 推奨度 |

|---|---|---|---|

| SMB 1.0 | 1980年代登場。性能が低く暗号化なし | 脆弱性多く危険 | ❌ 非推奨 |

| SMB 2.0 | 2006年登場。速度改善、同時接続強化 | 暗号化は限定的 | △ 条件付き |

| SMB 3.0 | 2012年登場。暗号化標準化、速度向上 | 高い安全性 | ◎ 推奨 |

SMBプロトコルは長年の発展を通じて、複数のバージョンが存在しています。各バージョンには明確な違いがあり、セキュリティレベルやパフォーマンスにおいて大きな差が見られるでしょう。

SMB 1.0は最初のバージョンですが、現在では深刻なセキュリティ脆弱性が指摘されています。一方でSMB 2.0では大幅な性能向上とセキュリティ強化が図られました。そして最新のSMB 3.0では、暗号化機能の標準搭載により、さらに安全性が高められているのです。

それでは各バージョンの特徴について詳しく説明していきます。

SMB 1.0

SMB 1.0は1990年代に開発された最初のバージョンで、現在では使用を避けるべきプロトコルです。このバージョンには深刻なセキュリティ脆弱性が存在し、サイバー攻撃の標的になりやすいという重大な問題があります。

SMB 1.0が危険視される主な理由は、暗号化機能が不十分で、ネットワーク上を流れるデータが盗聴される可能性が高いことです。また、認証メカニズムも脆弱で、悪意のある第三者によってアクセス権限を不正に取得されるリスクがあるでしょう。実際に、2017年に世界的な被害をもたらしたWannaCryランサムウェアは、SMB 1.0の脆弱性を悪用して感染を拡大させました。

SMB 1.0の特徴として以下の点が挙げられます。

- 暗号化なしでデータ通信が行われる

- 単一のファイル操作しか同時実行できない

- パフォーマンスが低い(現在の基準では非常に遅い)

- セキュリティパッチの提供が終了している

Microsoft社も公式にSMB 1.0の無効化を強く推奨しており、Windows 10の新しいバージョンではデフォルトで無効になっています。企業環境では、古いシステムとの互換性のためにSMB 1.0が残っているケースもありますが、セキュリティリスクを考慮すると早急に新しいバージョンへの移行が必要です。

現在SMB 1.0を使用している場合は、直ちに無効化して新しいバージョンに移行することが重要でしょう。 セキュリティインシデントを防ぐためには、このレガシープロトコルからの脱却が不可欠なのです。

SMB 2.0

- 複数のファイル操作を同時実行できるマルチプレキシング機能

- メッセージサイズの最適化により、ネットワーク通信が約50%高速化

- 改良された認証メカニズムでセキュリティレベルが大幅向上

- パフォーマンス監視とエラー処理機能の強化

SMB 3.0

- SMB DirectによるRDMA(Remote Direct Memory Access)サポートで超高速データ転送を実現

- SMB Multichannel機能により複数のネットワーク接続を同時活用

- Transparent Failoverでサーバー障害時の自動切り替えが可能

- VSS(Volume Shadow Copy Service)統合による一貫性のあるバックアップ

SMBセキュリティ対策の基本

古いSMBバージョンの無効化

- Windows 10/11の場合:コントロールパネル → Windowsの機能の有効化または無効化 → 「SMB 1.0/CIFS ファイル共有サポート」のチェックを外す

- Windows Serverの場合:PowerShellで`Disable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol`コマンドを実行

- レジストリでの設定:`HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters`で`SMB1`を0に設定

アクセス制御とファイアウォール

- ユーザー権限の最小化:各ユーザーに必要最小限の権限のみを付与し、管理者権限の乱用を防ぐ

- グループベースの管理:部署や役割ごとにアクセスグループを作成し、効率的な権限管理を実現

- 定期的な権限見直し:退職者のアカウント削除や異動に伴う権限変更を適切に実施

- 強固な認証設定:複雑なパスワードポリシーの適用や二段階認証の導入

定期的な監視とログ確認

- ログイン試行の監視:失敗したログイン回数や不審なアカウントでの接続試行を記録

- ファイルアクセスログ:重要ファイルへのアクセス時刻、ユーザー、操作内容を詳細に記録

- 異常な通信量:通常の業務時間外での大容量データ転送や頻繁なアクセスを検知

- 権限昇格の試行:管理者権限への昇格試行や設定変更の記録を監視

まとめ

- SMB 1.0の無効化によるセキュリティリスクの軽減

- 適切なアクセス制御とファイアウォール設定の実施

- 定期的な監視とログ確認による異常検知の強化